🌐 Vuoi migliorare la sicurezza dei dati aziendali? Esplora la nostra guida su come configurare una VPN aziendale, per un accesso remoto sicuro e flessibile! #VPN #CyberSecurity #RemoteWork

🌐 Vuoi migliorare la sicurezza dei dati aziendali? Esplora la nostra guida su come configurare una VPN aziendale, per un accesso remoto sicuro e flessibile! #VPN #CyberSecurity #RemoteWork

🌐 Hai AS400 e vuoi ottimizzare la gestione dei dati aziendali? Scopri come le applicazioni web integrate con IBM AS400 possono trasformare la tua azienda, migliorando efficienza e sicurezza. #IBM #AS400 #webapp

🔐 Eleva la sicurezza della tua infrastruttura con Nmap. Il nostro ultimo articolo rivela come utilizzare questo potente strumento per scovare e correggere le falle nella tua rete. Leggilo ora! #Tecnologia #ProtezioneDati

🔒 Aggiornamento Necessario: Windows Server 2012 R2 è EOL! 🔒

Mantieni la tua infrastruttura al sicuro!

💻 Scopri come testare la vulnerabilità ad EternalBlue e proteggerti dagli attacchi.

👉 Leggi l’articolo completo per maggiori informazioni

#WindowsServer #SicurezzaInformatica #EOL #AggiornamentoSistemi #ProtezioneDati

Kali Linux su USB con persistenza attiva offre una soluzione rivoluzionaria ad un dilemma che molti pentesters, tecnici e specialisti in cybersecurity si trovano ad affrontare: la scelta tra l’usare Kali Linux in modalità live senza una macchina virtuale e il desiderio di non perdere tutti i dati ad ogni spegnimento del PC.

La questione ricorrente nel mondo della sicurezza informatica è se sia più vantaggioso operare con Kali Linux attraverso una macchina virtuale (VM) o installarlo in dual boot sul proprio hardware. Tuttavia, esiste una terza via meno esplorata ma altrettanto efficace: trasferire l’immagine del sistema operativo su una chiavetta USB, utilizzarlo in modalità live e, soprattutto, salvaguardare l’integralità del proprio lavoro.

Questa metodologia non solo risponde al bisogno di mobilità e flessibilità, ma si allinea perfettamente con il principio insegnato a tutti i pentesters: per ogni valutazione, è fondamentale allestire un ambiente di lavoro pulito e dedicato. Questo approccio garantisce una soluzione ottimale.

In questo articolo, ti guiderò attraverso il processo di aggiunta della funzionalità di persistenza a Kali su USB, trasformando una semplice chiavetta in uno strumento potente per la tua sicurezza informatica, capace di trattenere i tuoi dati, configurazioni e risultati di test attraverso riavvii e spostamenti fra diversi sistemi.

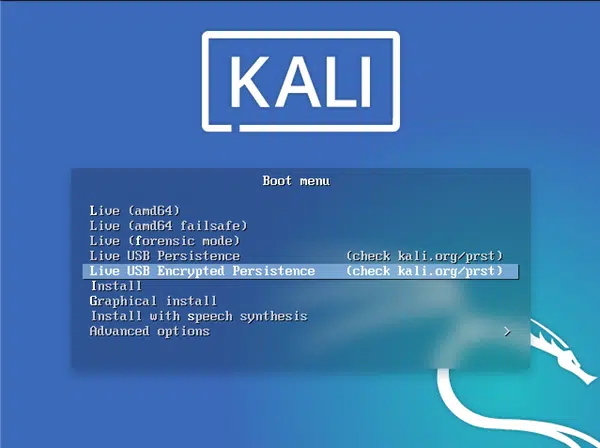

Kali Linux “Live” offre due opzioni nel menu di avvio predefinito che abilitano la persistenza – la conservazione dei dati sul drive USB “Kali Live” – attraverso i riavvii di “Kali Live”. Questo può essere un miglioramento estremamente utile, permettendo di mantenere documenti, risultati di test raccolti, configurazioni, ecc., quando si esegue Kali Linux “Live” dal drive USB, anche su sistemi diversi. I dati persistenti sono memorizzati in una propria partizione sul drive USB, che può anche essere opzionalmente criptata con LUKS.

Per utilizzare le opzioni di persistenza USB al momento dell’avvio, sarà necessario eseguire alcune configurazioni aggiuntive sul tuo drive USB “Kali Linux Live”. Questa guida presume che tu abbia già creato un drive USB “Kali Linux Live” come descritto nella pagina di documentazione sull’argomento. Ai fini di questo articolo, supporremo che tu stia lavorando su un sistema basato su Linux.

Avrai bisogno dei privilegi di root per eseguire questa procedura, o della capacità di elevare i tuoi privilegi con sudo.

In questo esempio, assumiamo:

Sebbene venga utilizzato ‘/dev/sdX’ in questa pagina, il ‘/dev/sdX’ dovrebbe essere sostituito con l’etichetta del dispositivo corretta. ‘/dev/sdX’ non sovrascriverà alcun dispositivo e può essere utilizzato in modo sicuro nella documentazione per prevenire sovrascritture accidentali. Si prega di utilizzare l’etichetta del dispositivo corretta.

Per creare e formattare una partizione aggiuntiva sul drive USB, segui questi passaggi:

usb=/dev/sdX # Sostituisci sdX con l'etichetta corretta del tuo drive

sudo fdisk $usb <<< $(printf "n\np\n\n\n\nw") # Crea una nuova partizione

Dopo aver creato la nuova partizione, verifica con lsblk che sia stata assegnata a /dev/sdX3 (o la prossima partizione disponibile).

sudo mkfs.ext4 -L persistence ${usb}3 # Formatta la nuova partizione con ext4 e etichettala come 'persistence'

sudo mkdir -p /mnt/my_usb

sudo mount ${usb}3 /mnt/my_usb

echo "/ union" | sudo tee /mnt/my_usb/persistence.conf

sudo umount ${usb}3

Seguendo questa guida, potrai sfruttare al meglio Kali Linux in modalità live, senza dover rinunciare alla comodità di conservare i tuoi dati, configurazioni e il lavoro svolto, indipendentemente dal sistema su cui operi.

Le virtualizzazioni hanno rappresentato una svolta nel settore IT, cambiando radicalmente il modo in cui gestiamo le risorse computazionali. La mia esperienza come sistemista mi ha consentito di esplorare l’ampio spettro dei sistemi di virtualizzazione, approfondendo i loro specifici vantaggi e contesti di applicazione.

La virtualizzazione dei sistemi operativi è stata una delle mie prime incursioni in questo campo, consentendomi di eseguire simultaneamente più sistemi operativi su una singola macchina fisica. Questa capacità offre numerosi vantaggi, tra cui:

La virtualizzazione server ha un ruolo cruciale nell’ottimizzazione delle infrastrutture IT. Creando server virtuali su un unico server fisico, è possibile:

Particolarmente importante è il ruolo della virtualizzazione server nel ripristino di server bare metal. Anche in presenza di hardware non funzionante, è possibile creare un’immagine disco del sistema e simulare l’hardware, rendendo possibile il recupero dei dati. Questo approccio non solo minimizza i tempi di inattività ma garantisce anche un ripristino efficiente in casi di guasti critici.

Linux si è rivelato un eccellente alleato per la virtualizzazione, offrendo strumenti come KVM che permettono:

La virtualizzazione della rete trasforma le risorse di rete fisiche in risorse gestibili software, offrendo capacità come:

Oracle VirtualBox emerge come il mio strumento prediletto per testare sistemi operativi e funzionalità, offrendo:

Un confronto interessante nel panorama attuale è quello tra virtualizzazione e containerizzazione. Sebbene entrambi offrano isolamento e efficienza nell’utilizzo delle risorse, si differenziano in modi significativi:

Entrambi gli approcci hanno il loro posto in un’infrastruttura IT moderna, e la scelta tra virtualizzazione e containerizzazione dipende dalle specifiche esigenze tecniche e dagli obiettivi aziendali.

La virtualizzazione ha trasformato l’IT, offrendo flessibilità, efficienza e scalabilità. Attraverso la mia esperienza come sistemista, ho apprezzato l’importanza di selezionare il sistema di virtualizzazione adeguato alle specifiche esigenze, sfruttando questa tecnologia per ottimizzare risorse e migliorare l’efficienza operativa. La virtualizzazione non è solo una soluzione per l’ottimizzazione delle risorse ma anche un’ancora di salvezza per il ripristino di dati critici, dimostrando la sua indispensabilità nel panorama tecnologico odierno. La comprensione della differenza tra virtualizzazione e containerizzazione è fondamentale per navigare con successo il panorama IT in continua evoluzione.

Spesso molte persone mi chiedono cos’è una VPN e se una VPN aziendale è la stessa cosa dei famosi servizi online come NordVPN. Inizierò col spiegare in breve una VPN cos’è in modo da spiegare quali sono le principali differenze.

Cos’è una VPN? Una VPN, o Virtual Private Network, rappresenta un’infrastruttura crittografata che consente agli utenti di navigare su Internet in modo sicuro e privato. Utilizzata sia a livello aziendale che personale, una VPN crea un tunnel crittografato tra il dispositivo dell’utente e un server remoto, garantendo la protezione dei dati e la riservatezza delle comunicazioni.

A livello aziendale, le VPN consentono ai dipendenti di accedere in modo sicuro alle risorse aziendali da remoto, proteggendo così la confidenzialità dei dati e garantendo la sicurezza delle comunicazioni aziendali. D’altra parte, a livello personale, le VPN vengono utilizzate per preservare la privacy online, eludere la censura e proteggere le informazioni personali dagli attacchi informatici.

In entrambi i casi, l’utilizzo di una VPN offre un livello aggiuntivo di sicurezza e privacy durante la navigazione su Internet, proteggendo i dati sensibili dagli sguardi indiscreti e garantendo una connessione sicura ovunque ci si trovi.

Quando si tratta di VPN, è essenziale comprendere le diverse modalità di connessione. Due approcci comuni sono la VPN Roadwarrior e la VPN Site-to-Site. La VPN Roadwarrior è ideale per gli utenti mobili o remoti che necessitano di un accesso sicuro alle risorse aziendali da qualsiasi posizione. Consentendo agli utenti di connettersi al server VPN centrale da qualsiasi luogo, la VPN Roadwarrior garantisce la sicurezza e la privacy delle comunicazioni, indipendentemente dalla posizione fisica dell’utente. D’altra parte, la VPN Site-to-Site è progettata per collegare due reti geograficamente separate, come sedi aziendali distanti. Questa configurazione stabilisce un tunnel sicuro tra i router delle due sedi, consentendo una comunicazione sicura e affidabile tra i dipendenti di diverse sedi. Comprendere le differenze tra queste due modalità di VPN è cruciale per adottare la soluzione più adatta alle esigenze specifiche dell’azienda e degli utenti.

Attraverso una VPN site-to-site, è possibile collegare in modo rapido e sicuro molteplici sedi dell’azienda, consentendo una comunicazione trasparente tra tutti i dispositivi. Un tunnel crittografato VPN permetterà di cifrare tutto il traffico, garantendo che le comunicazioni non siano intercettabili.

Una VPN aziendale è una rete privata virtuale utilizzata da un’azienda per consentire ai propri dipendenti di accedere in modo sicuro alle risorse aziendali da remoto. Questo tipo di VPN offre un’infrastruttura sicura che consente ai dipendenti di connettersi alla rete aziendale da qualsiasi posizione, garantendo al contempo la protezione dei dati e la riservatezza delle comunicazioni. Utilizzando tecniche di crittografia avanzate, una VPN aziendale garantisce che tutte le comunicazioni tra i dipendenti e la rete aziendale siano protette da eventuali minacce esterne.

Le principali tecnologie utilizzate per le VPN includono:

| Caratteristica | WireGuard | L2TP/IPSec | PPTP | OpenVPN TCP | OpenVPN UDP |

|---|---|---|---|---|---|

| Sicurezza | Eccellente (criptografia moderna) | Buona (IPSec fornisce una forte criptografia) | Bassa (compromessa da vulnerabilità note) | Molto buona (configurabile con vari algoritmi) | Molto buona (configurabile con vari algoritmi) |

| Velocità e prestazioni | Eccellenti (design leggero, overhead minimo) | Buone (ma può essere influenzata dalla doppia incapsulazione) | Buone (ma a scapito della sicurezza) | Varia (più lenta rispetto a UDP a causa della conferma dei pacchetti) | Molto buone (migliore per streaming e giochi online) |

| Compatibilità | Buona (supporto crescente, ma non universale) | Eccellente (ampiamente supportato) | Buona (ampiamente supportato, ma in declino) | Eccellente (supportato su molti dispositivi e sistemi operativi) | Eccellente (supportato su molti dispositivi e sistemi operativi) |

| Facilità di configurazione | Semplice (configurazione minimalista) | Moderata (richiede configurazione di IPSec) | Semplice (facile da configurare, ma sconsigliato) | Moderata (richiede la configurazione di certificati e chiavi) | Moderata (richiede la configurazione di certificati e chiavi) |

| Stabilità della connessione | Molto stabile (mantiene bene la connessione in roaming tra reti) | Variabile (può essere influenzata dalla qualità della connessione internet e dal NAT) | Variabile (meno affidabile a causa della vecchia tecnologia) | Stabile (ma influenzata dalla necessità di ristabilire la connessione TCP in caso di perdita) | Stabile (UDP tollera meglio la perdita di pacchetti senza ristabilire la connessione) |

| Supporto multipiattaforma | Eccellente (disponibile su Linux, Windows, macOS, BSD, iOS, Android) | Eccellente (disponibile su una vasta gamma di dispositivi) | Buono (supporto in calo su nuove piattaforme) | Eccellente (disponibile su una vasta gamma di piattaforme) | Eccellente (disponibile su una vasta gamma di piattaforme) |

| Utilizzo raccomandato | Applicazioni che richiedono alta sicurezza e prestazioni | Uffici remoti e lavoratori che necessitano di connessioni sicure | Evitare se possibile a causa di gravi preoccupazioni sulla sicurezza | Connessioni affidabili su reti non affidabili | Streaming video, giochi online e applicazioni che richiedono bassa latenza |

Questa tabella riassume le differenze chiave tra le tecnologie VPN menzionate, mettendo in evidenza i loro punti di forza e di debolezza in relazione a sicurezza, prestazioni, compatibilità, facilità di configurazione, stabilità della connessione, supporto multipiattaforma e utilizzi raccomandati.

I servizi VPN (Virtual Private Network) come NordVPN, ExpressVPN, e CyberGhost rappresentano uno strumento cruciale per la tutela della privacy online. Questi servizi fungono da intermediari tra l’utente e il resto di Internet, crittografando i dati trasmessi dalla sorgente al destinatario. Ciò significa che tutte le informazioni inviate o ricevute attraverso una VPN sono protette da occhi indiscreti, rendendo quasi impossibile per hacker, governi o persino fornitori di servizi internet intercettare e leggere i tuoi dati. Oltre alla sicurezza, i servizi VPN offrono anche l’anonimato, permettendo agli utenti di nascondere il proprio indirizzo IP reale e di apparire come se fossero connessi da un’altra posizione geografica. Questo non solo tutela la privacy ma permette anche di superare restrizioni geografiche e censura su Internet. Utilizzare un servizio VPN affidabile come NordVPN o ExpressVPN è diventato essenziale per chiunque desideri mantenere elevati standard di privacy e sicurezza online.

In sintesi, le VPN aziendali sono essenziali per garantire la sicurezza e la privacy delle comunicazioni digitali interne. Grazie all’uso crittografico dei dati e alla creazione di tunnel sicuri sulla rete pubblica, consentono un’estensione affidabile della rete interna su scala globale, permettendo ai dipendenti di accedere in modo sicuro e remoto alle risorse aziendali. Questa tecnologia svolge un ruolo cruciale nel panorama digitale attuale, fornendo un solido fondamento per la collaborazione e la continuità operativa, in un contesto caratterizzato da crescente interconnessione e mobilità. In breve, le VPN sono strumenti essenziali per proteggere e agevolare l’accesso alle risorse aziendali ovunque, sottolineando la loro rilevanza nella sicurezza informatica e nella connettività aziendale.

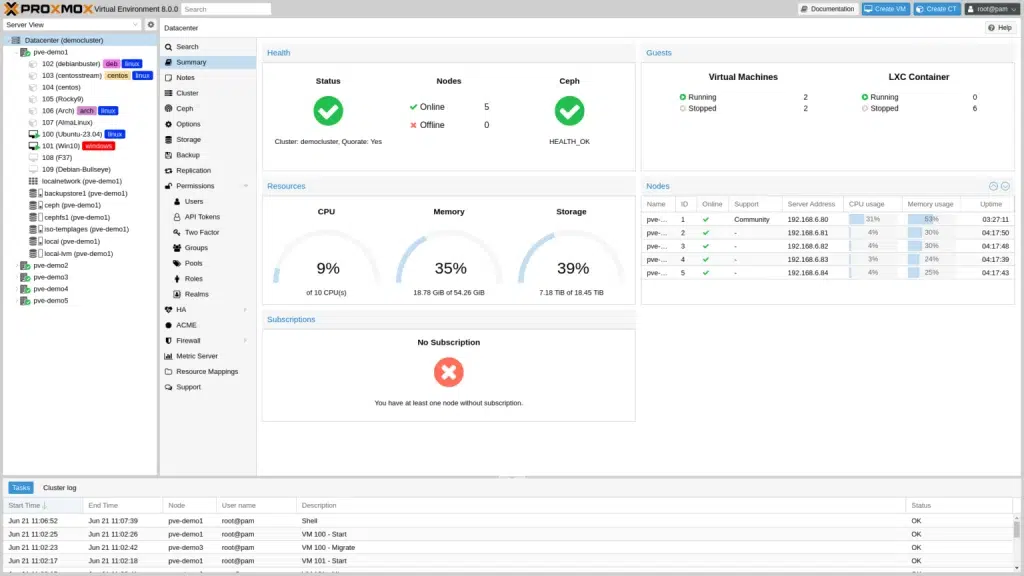

Proxmox è una piattaforma di virtualizzazione open-source progettata per ottimizzare le risorse IT aziendali. Grazie alla sua natura versatile e efficiente, consente alle aziende di consolidare i loro server e migliorare l’utilizzo delle risorse hardware. Con Proxmox, è possibile eseguire più macchine virtuali su un unico server fisico, riducendo i costi di gestione e manutenzione. La gestione centralizzata tramite un’interfaccia web intuitiva offre maggiore flessibilità e sicurezza. In breve, Proxmox è una soluzione potente per ottimizzare l’infrastruttura IT aziendale.

In ambito aziendale, diverse alternative a Proxmox possono essere considerate per soddisfare le esigenze specifiche di virtualizzazione e gestione dei server. Ecco un’analisi delle principali soluzioni disponibili:

Ognuna di queste alternative ha i suoi punti di forza e le sue caratteristiche uniche, quindi la scelta dipende dalle esigenze specifiche dell’azienda, dal budget disponibile e dalle preferenze di gestione.

In ogni caso sottolineo che la mia preferenza va a Proxmox per svariati punti di forza di cui parlerò nei prossimi paragrafi.

Proxmox VE è una potente piattaforma di virtualizzazione open source con un’interfaccia web-based intuitiva. Supporta due tecnologie di virtualizzazione server: Kernel-based Virtual Machine (KVM) per le macchine virtuali e LXC per i container. Il software sorgente è aperto e basato su GNU AGPL v3. Gli utenti hanno la possibilità di sottoscrivere un abbonamento opzionale per ricevere assistenza e accesso a un repository software aziendale.

Le caratteristiche principali sono:

Queste caratteristiche rendono Proxmox VE una soluzione completa e affidabile per le esigenze di virtualizzazione e gestione dei server in ambito aziendale.

Con Proxmox è effettivamente possibile creare cluster con 2 o più nodi. Tuttavia, per un sistema in alta disponibilità (HA), è generalmente consigliato creare almeno 3 nodi per diversi motivi:

Un cluster ad alta disponibilità (HA) con almeno 3 nodi è una configurazione avanzata di server collegati tra loro. In questo sistema, ogni nodo del cluster può gestire il carico di lavoro autonomamente ma collabora con gli altri nodi per garantire che le applicazioni e i servizi siano sempre disponibili, anche se uno dei nodi dovesse avere problemi. Quando un nodo rileva un’anomalia, trasferisce automaticamente il carico di lavoro a un altro nodo funzionante, assicurando che le operazioni aziendali possano continuare senza interruzioni. Questa architettura distribuita offre una maggiore resistenza agli errori e una migliore gestione del carico di lavoro, garantendo un’esperienza utente fluida e senza intoppi.

L’amministrazione di Proxmox è estremamente pratica grazie alla sua interfaccia web intuitiva e ricca di funzionalità. Utilizzando l’interfaccia web di Proxmox, gli amministratori di sistema possono gestire facilmente tutte le operazioni di virtualizzazione e gestione dei server, senza la necessità di dover lavorare direttamente sulla riga di comando o su console testuali (nonostante queste funzioni rimangano sempre disponibili, anche perchè proxmox è eseguito su linux).

Di seguito riporto alcuni punti di forza della gestione di proxmox:

In conclusione, ritengo che Proxmox sia un moderno hypervisor estremamente flessibile, sicuro e facile da mantenere. La sua ampia adozione sia in ambito PMI che enterprise e datacenter conferma la sua efficacia. Grazie alla sua interfaccia web intuitiva e alle funzionalità avanzate come il clustering ad alta disponibilità e l’integrazione con tecnologie di storage sofisticate, Proxmox si distingue come una soluzione completa e scalabile per le moderne infrastrutture IT.

Via San Defendente 3, 13864 Crevacuore (BI) - Italia

+39 015.8853347

info@tesseractechnologies.com

Lunedì - Venerdì: dalle 9.00 alle 12.00 e dalle 14.00 alle 17.00

Sviluppato con 💪 da Silver srl IT02583190026 - Tutti i diritti sono riservati.