🌐 Vuoi migliorare la sicurezza dei dati aziendali? Esplora la nostra guida su come configurare una VPN aziendale, per un accesso remoto sicuro e flessibile! #VPN #CyberSecurity #RemoteWork

🌐 Vuoi migliorare la sicurezza dei dati aziendali? Esplora la nostra guida su come configurare una VPN aziendale, per un accesso remoto sicuro e flessibile! #VPN #CyberSecurity #RemoteWork

🚀 Il PPTP: facile da configurare, ma è abbastanza sicuro? Nel nostro nuovo articolo, analizziamo pregi e difetti del PPTP e ti guidiamo tra le alternative per proteggere la tua privacy online. Scoprilo! 🔐✨

Velocità e Sicurezza Elevate: Con l’introduzione di WiFi 6, siamo testimoni di una rivoluzione nella tecnologia di rete. Scopri come questa evoluzione promette una connettività più veloce, affidabile e sicura, ideale sia per la casa che per l’ufficio. 🚀💼 Esplora le capacità uniche dei dispositivi Ubiquiti UniFi e come possono beneficiare la tua esperienza online!

🛠️ Affronta i problemi di connessione alla radice: impara a testare e configurare l’MTU per prestazioni di rete superiori.

🔐 Esploriamo i proxy SSH come soluzione sicura per l’accesso remoto, un’alternativa efficace alle VPN. Scopri come configurare un tunnel SSH su Windows e Linux per proteggere i tuoi dati su reti non sicure. Unisciti alla discussione e impara di più sull’importanza della sicurezza online. #SicurezzaInformatica #SSH #VPNAlternative

🔐 Eleva la sicurezza della tua infrastruttura con Nmap. Il nostro ultimo articolo rivela come utilizzare questo potente strumento per scovare e correggere le falle nella tua rete. Leggilo ora! #Tecnologia #ProtezioneDati

Le virtualizzazioni hanno rappresentato una svolta nel settore IT, cambiando radicalmente il modo in cui gestiamo le risorse computazionali. La mia esperienza come sistemista mi ha consentito di esplorare l’ampio spettro dei sistemi di virtualizzazione, approfondendo i loro specifici vantaggi e contesti di applicazione.

La virtualizzazione dei sistemi operativi è stata una delle mie prime incursioni in questo campo, consentendomi di eseguire simultaneamente più sistemi operativi su una singola macchina fisica. Questa capacità offre numerosi vantaggi, tra cui:

La virtualizzazione server ha un ruolo cruciale nell’ottimizzazione delle infrastrutture IT. Creando server virtuali su un unico server fisico, è possibile:

Particolarmente importante è il ruolo della virtualizzazione server nel ripristino di server bare metal. Anche in presenza di hardware non funzionante, è possibile creare un’immagine disco del sistema e simulare l’hardware, rendendo possibile il recupero dei dati. Questo approccio non solo minimizza i tempi di inattività ma garantisce anche un ripristino efficiente in casi di guasti critici.

Linux si è rivelato un eccellente alleato per la virtualizzazione, offrendo strumenti come KVM che permettono:

La virtualizzazione della rete trasforma le risorse di rete fisiche in risorse gestibili software, offrendo capacità come:

Oracle VirtualBox emerge come il mio strumento prediletto per testare sistemi operativi e funzionalità, offrendo:

Un confronto interessante nel panorama attuale è quello tra virtualizzazione e containerizzazione. Sebbene entrambi offrano isolamento e efficienza nell’utilizzo delle risorse, si differenziano in modi significativi:

Entrambi gli approcci hanno il loro posto in un’infrastruttura IT moderna, e la scelta tra virtualizzazione e containerizzazione dipende dalle specifiche esigenze tecniche e dagli obiettivi aziendali.

La virtualizzazione ha trasformato l’IT, offrendo flessibilità, efficienza e scalabilità. Attraverso la mia esperienza come sistemista, ho apprezzato l’importanza di selezionare il sistema di virtualizzazione adeguato alle specifiche esigenze, sfruttando questa tecnologia per ottimizzare risorse e migliorare l’efficienza operativa. La virtualizzazione non è solo una soluzione per l’ottimizzazione delle risorse ma anche un’ancora di salvezza per il ripristino di dati critici, dimostrando la sua indispensabilità nel panorama tecnologico odierno. La comprensione della differenza tra virtualizzazione e containerizzazione è fondamentale per navigare con successo il panorama IT in continua evoluzione.

Spesso molte persone mi chiedono cos’è una VPN e se una VPN aziendale è la stessa cosa dei famosi servizi online come NordVPN. Inizierò col spiegare in breve una VPN cos’è in modo da spiegare quali sono le principali differenze.

Cos’è una VPN? Una VPN, o Virtual Private Network, rappresenta un’infrastruttura crittografata che consente agli utenti di navigare su Internet in modo sicuro e privato. Utilizzata sia a livello aziendale che personale, una VPN crea un tunnel crittografato tra il dispositivo dell’utente e un server remoto, garantendo la protezione dei dati e la riservatezza delle comunicazioni.

A livello aziendale, le VPN consentono ai dipendenti di accedere in modo sicuro alle risorse aziendali da remoto, proteggendo così la confidenzialità dei dati e garantendo la sicurezza delle comunicazioni aziendali. D’altra parte, a livello personale, le VPN vengono utilizzate per preservare la privacy online, eludere la censura e proteggere le informazioni personali dagli attacchi informatici.

In entrambi i casi, l’utilizzo di una VPN offre un livello aggiuntivo di sicurezza e privacy durante la navigazione su Internet, proteggendo i dati sensibili dagli sguardi indiscreti e garantendo una connessione sicura ovunque ci si trovi.

Quando si tratta di VPN, è essenziale comprendere le diverse modalità di connessione. Due approcci comuni sono la VPN Roadwarrior e la VPN Site-to-Site. La VPN Roadwarrior è ideale per gli utenti mobili o remoti che necessitano di un accesso sicuro alle risorse aziendali da qualsiasi posizione. Consentendo agli utenti di connettersi al server VPN centrale da qualsiasi luogo, la VPN Roadwarrior garantisce la sicurezza e la privacy delle comunicazioni, indipendentemente dalla posizione fisica dell’utente. D’altra parte, la VPN Site-to-Site è progettata per collegare due reti geograficamente separate, come sedi aziendali distanti. Questa configurazione stabilisce un tunnel sicuro tra i router delle due sedi, consentendo una comunicazione sicura e affidabile tra i dipendenti di diverse sedi. Comprendere le differenze tra queste due modalità di VPN è cruciale per adottare la soluzione più adatta alle esigenze specifiche dell’azienda e degli utenti.

Attraverso una VPN site-to-site, è possibile collegare in modo rapido e sicuro molteplici sedi dell’azienda, consentendo una comunicazione trasparente tra tutti i dispositivi. Un tunnel crittografato VPN permetterà di cifrare tutto il traffico, garantendo che le comunicazioni non siano intercettabili.

Una VPN aziendale è una rete privata virtuale utilizzata da un’azienda per consentire ai propri dipendenti di accedere in modo sicuro alle risorse aziendali da remoto. Questo tipo di VPN offre un’infrastruttura sicura che consente ai dipendenti di connettersi alla rete aziendale da qualsiasi posizione, garantendo al contempo la protezione dei dati e la riservatezza delle comunicazioni. Utilizzando tecniche di crittografia avanzate, una VPN aziendale garantisce che tutte le comunicazioni tra i dipendenti e la rete aziendale siano protette da eventuali minacce esterne.

Le principali tecnologie utilizzate per le VPN includono:

| Caratteristica | WireGuard | L2TP/IPSec | PPTP | OpenVPN TCP | OpenVPN UDP |

|---|---|---|---|---|---|

| Sicurezza | Eccellente (criptografia moderna) | Buona (IPSec fornisce una forte criptografia) | Bassa (compromessa da vulnerabilità note) | Molto buona (configurabile con vari algoritmi) | Molto buona (configurabile con vari algoritmi) |

| Velocità e prestazioni | Eccellenti (design leggero, overhead minimo) | Buone (ma può essere influenzata dalla doppia incapsulazione) | Buone (ma a scapito della sicurezza) | Varia (più lenta rispetto a UDP a causa della conferma dei pacchetti) | Molto buone (migliore per streaming e giochi online) |

| Compatibilità | Buona (supporto crescente, ma non universale) | Eccellente (ampiamente supportato) | Buona (ampiamente supportato, ma in declino) | Eccellente (supportato su molti dispositivi e sistemi operativi) | Eccellente (supportato su molti dispositivi e sistemi operativi) |

| Facilità di configurazione | Semplice (configurazione minimalista) | Moderata (richiede configurazione di IPSec) | Semplice (facile da configurare, ma sconsigliato) | Moderata (richiede la configurazione di certificati e chiavi) | Moderata (richiede la configurazione di certificati e chiavi) |

| Stabilità della connessione | Molto stabile (mantiene bene la connessione in roaming tra reti) | Variabile (può essere influenzata dalla qualità della connessione internet e dal NAT) | Variabile (meno affidabile a causa della vecchia tecnologia) | Stabile (ma influenzata dalla necessità di ristabilire la connessione TCP in caso di perdita) | Stabile (UDP tollera meglio la perdita di pacchetti senza ristabilire la connessione) |

| Supporto multipiattaforma | Eccellente (disponibile su Linux, Windows, macOS, BSD, iOS, Android) | Eccellente (disponibile su una vasta gamma di dispositivi) | Buono (supporto in calo su nuove piattaforme) | Eccellente (disponibile su una vasta gamma di piattaforme) | Eccellente (disponibile su una vasta gamma di piattaforme) |

| Utilizzo raccomandato | Applicazioni che richiedono alta sicurezza e prestazioni | Uffici remoti e lavoratori che necessitano di connessioni sicure | Evitare se possibile a causa di gravi preoccupazioni sulla sicurezza | Connessioni affidabili su reti non affidabili | Streaming video, giochi online e applicazioni che richiedono bassa latenza |

Questa tabella riassume le differenze chiave tra le tecnologie VPN menzionate, mettendo in evidenza i loro punti di forza e di debolezza in relazione a sicurezza, prestazioni, compatibilità, facilità di configurazione, stabilità della connessione, supporto multipiattaforma e utilizzi raccomandati.

I servizi VPN (Virtual Private Network) come NordVPN, ExpressVPN, e CyberGhost rappresentano uno strumento cruciale per la tutela della privacy online. Questi servizi fungono da intermediari tra l’utente e il resto di Internet, crittografando i dati trasmessi dalla sorgente al destinatario. Ciò significa che tutte le informazioni inviate o ricevute attraverso una VPN sono protette da occhi indiscreti, rendendo quasi impossibile per hacker, governi o persino fornitori di servizi internet intercettare e leggere i tuoi dati. Oltre alla sicurezza, i servizi VPN offrono anche l’anonimato, permettendo agli utenti di nascondere il proprio indirizzo IP reale e di apparire come se fossero connessi da un’altra posizione geografica. Questo non solo tutela la privacy ma permette anche di superare restrizioni geografiche e censura su Internet. Utilizzare un servizio VPN affidabile come NordVPN o ExpressVPN è diventato essenziale per chiunque desideri mantenere elevati standard di privacy e sicurezza online.

In sintesi, le VPN aziendali sono essenziali per garantire la sicurezza e la privacy delle comunicazioni digitali interne. Grazie all’uso crittografico dei dati e alla creazione di tunnel sicuri sulla rete pubblica, consentono un’estensione affidabile della rete interna su scala globale, permettendo ai dipendenti di accedere in modo sicuro e remoto alle risorse aziendali. Questa tecnologia svolge un ruolo cruciale nel panorama digitale attuale, fornendo un solido fondamento per la collaborazione e la continuità operativa, in un contesto caratterizzato da crescente interconnessione e mobilità. In breve, le VPN sono strumenti essenziali per proteggere e agevolare l’accesso alle risorse aziendali ovunque, sottolineando la loro rilevanza nella sicurezza informatica e nella connettività aziendale.

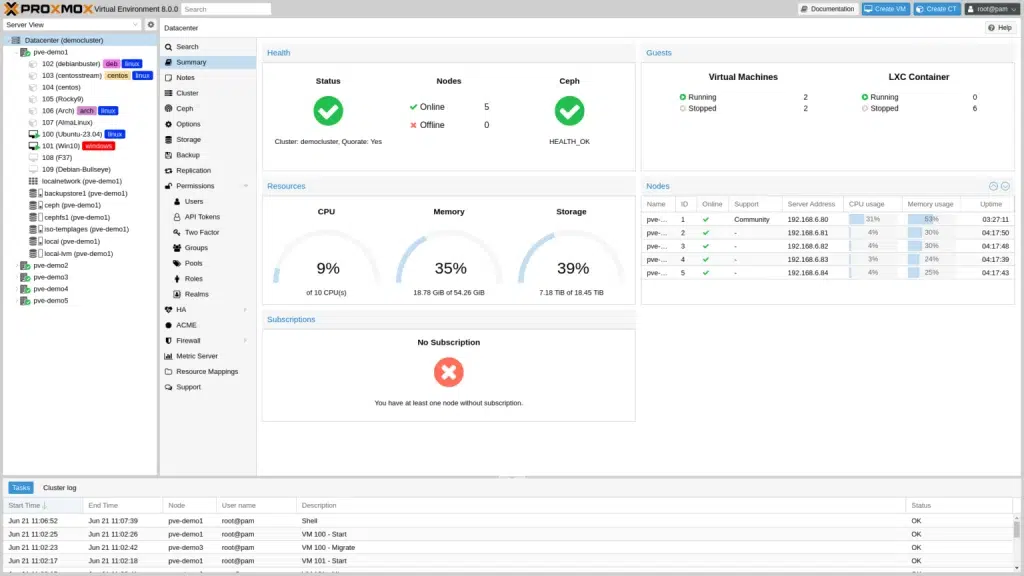

Proxmox è una piattaforma di virtualizzazione open-source progettata per ottimizzare le risorse IT aziendali. Grazie alla sua natura versatile e efficiente, consente alle aziende di consolidare i loro server e migliorare l’utilizzo delle risorse hardware. Con Proxmox, è possibile eseguire più macchine virtuali su un unico server fisico, riducendo i costi di gestione e manutenzione. La gestione centralizzata tramite un’interfaccia web intuitiva offre maggiore flessibilità e sicurezza. In breve, Proxmox è una soluzione potente per ottimizzare l’infrastruttura IT aziendale.

In ambito aziendale, diverse alternative a Proxmox possono essere considerate per soddisfare le esigenze specifiche di virtualizzazione e gestione dei server. Ecco un’analisi delle principali soluzioni disponibili:

Ognuna di queste alternative ha i suoi punti di forza e le sue caratteristiche uniche, quindi la scelta dipende dalle esigenze specifiche dell’azienda, dal budget disponibile e dalle preferenze di gestione.

In ogni caso sottolineo che la mia preferenza va a Proxmox per svariati punti di forza di cui parlerò nei prossimi paragrafi.

Proxmox VE è una potente piattaforma di virtualizzazione open source con un’interfaccia web-based intuitiva. Supporta due tecnologie di virtualizzazione server: Kernel-based Virtual Machine (KVM) per le macchine virtuali e LXC per i container. Il software sorgente è aperto e basato su GNU AGPL v3. Gli utenti hanno la possibilità di sottoscrivere un abbonamento opzionale per ricevere assistenza e accesso a un repository software aziendale.

Le caratteristiche principali sono:

Queste caratteristiche rendono Proxmox VE una soluzione completa e affidabile per le esigenze di virtualizzazione e gestione dei server in ambito aziendale.

Con Proxmox è effettivamente possibile creare cluster con 2 o più nodi. Tuttavia, per un sistema in alta disponibilità (HA), è generalmente consigliato creare almeno 3 nodi per diversi motivi:

Un cluster ad alta disponibilità (HA) con almeno 3 nodi è una configurazione avanzata di server collegati tra loro. In questo sistema, ogni nodo del cluster può gestire il carico di lavoro autonomamente ma collabora con gli altri nodi per garantire che le applicazioni e i servizi siano sempre disponibili, anche se uno dei nodi dovesse avere problemi. Quando un nodo rileva un’anomalia, trasferisce automaticamente il carico di lavoro a un altro nodo funzionante, assicurando che le operazioni aziendali possano continuare senza interruzioni. Questa architettura distribuita offre una maggiore resistenza agli errori e una migliore gestione del carico di lavoro, garantendo un’esperienza utente fluida e senza intoppi.

L’amministrazione di Proxmox è estremamente pratica grazie alla sua interfaccia web intuitiva e ricca di funzionalità. Utilizzando l’interfaccia web di Proxmox, gli amministratori di sistema possono gestire facilmente tutte le operazioni di virtualizzazione e gestione dei server, senza la necessità di dover lavorare direttamente sulla riga di comando o su console testuali (nonostante queste funzioni rimangano sempre disponibili, anche perchè proxmox è eseguito su linux).

Di seguito riporto alcuni punti di forza della gestione di proxmox:

In conclusione, ritengo che Proxmox sia un moderno hypervisor estremamente flessibile, sicuro e facile da mantenere. La sua ampia adozione sia in ambito PMI che enterprise e datacenter conferma la sua efficacia. Grazie alla sua interfaccia web intuitiva e alle funzionalità avanzate come il clustering ad alta disponibilità e l’integrazione con tecnologie di storage sofisticate, Proxmox si distingue come una soluzione completa e scalabile per le moderne infrastrutture IT.

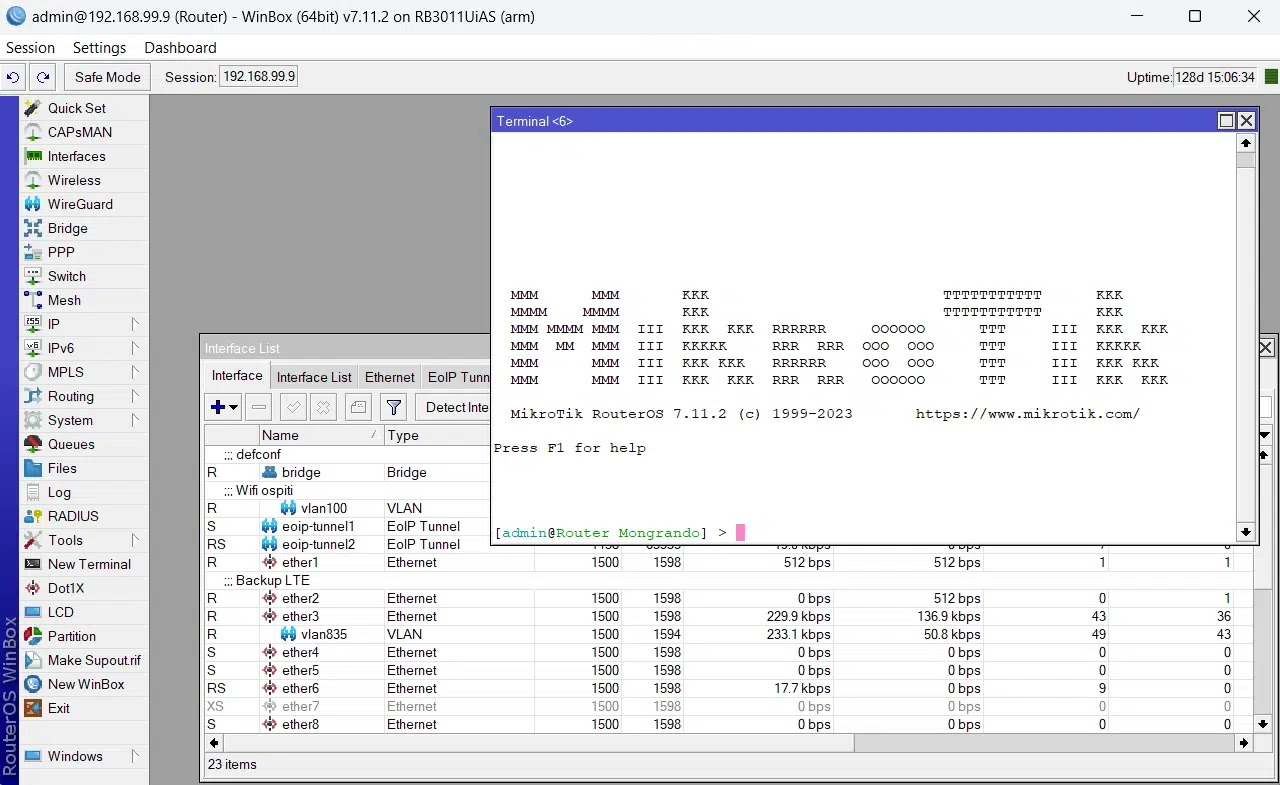

L’articolo esplora MikroTik RouterOS, sottolineando la sua versatilità, prestazioni, affidabilità e sicurezza per la gestione delle infrastrutture di rete. Descrive il supporto di RouterOS per diverse piattaforme hardware e le sue ampie funzionalità per le PMI, come routing dinamico e statico, firewall, gestione della banda e VPN. Introduce Winbox per la gestione dei dispositivi, distingue tra RouterOS e SwitchOS, esplora i prodotti LTE di MikroTik e le soluzioni per l’ottimizzazione e la sicurezza della VoIP.

MikroTik RouterOS rappresenta il software di routing che preferisco, grazie alla sua incredibile flessibilità, prestazioni eccellenti, affidabilità, e caratteristiche sorprendenti. Fondato nel 1997 in Lettonia, all’interno dell’azienda MikroTik, la quale è un punto di riferimento nello sviluppo e distribuzione di hardware e software per il networking a livello globale. Con sede a Riga, capitale della Lettonia, MikroTik conta oltre 280 dipendenti altamente qualificati.

RouterOS offre un’ampia gamma di funzionalità, quali routing, firewall, gestione della larghezza di banda e molto altro ancora, fornendo agli utenti un controllo completo sulla loro infrastruttura di rete. La sua flessibilità gli permette di adattarsi a una vasta gamma di contesti, che spaziano dalla semplice connettività domestica alle complesse reti aziendali. La sicurezza rappresenta un’altra caratteristica di spicco, grazie alle sue avanzate capacità di protezione, che assicurano la sicurezza delle reti da minacce interne ed esterne. Inoltre, RouterOS è rinomato per le sue prestazioni elevate, garantendo una connettività rapida e affidabile per gli utenti finali.

Con una comunità di supporto estremamente ampia e costanti aggiornamenti, MikroTik RouterOS continua a rimanere all’avanguardia nel settore del routing, fornendo soluzioni innovative e affidabili per soddisfare le esigenze in continua evoluzione delle reti moderne.

RouterOS di MikroTik supporta diverse piattaforme hardware, offrendo una flessibilità considerevole nella scelta del dispositivo più adatto alle proprie esigenze di rete. Alcune delle principali piattaforme supportate includono:

Questi sono solo alcuni esempi delle piattaforme supportate da RouterOS di MikroTik. La vasta gamma di dispositivi disponibili consente agli utenti di trovare la soluzione più adatta alle proprie esigenze di rete, che si tratti di reti domestiche, piccole imprese o infrastrutture di rete complesse e distribuite.

Per le Piccole e Medie Imprese (PMI), una gestione efficiente della rete è cruciale per garantire la continuità operativa e favorire la crescita aziendale. In questo contesto, MikroTik RouterOS si distingue come una soluzione versatile e affidabile. Grazie alla sua vasta gamma di funzionalità avanzate, MikroTik RouterOS consente alle PMI di costruire e gestire infrastrutture di rete su misura per le proprie esigenze. Dalla sicurezza avanzata alla gestione della larghezza di banda (QoS), dalla connettività wireless alla configurazione del firewall, RouterOS offre alle PMI la flessibilità e le prestazioni necessarie per competere in un mercato sempre più dinamico. Di seguito, un elenco delle funzioni più utilizzate di MikroTik RouterOS, progettate per soddisfare le esigenze specifiche delle PMI:

Queste sono solo alcune delle molte funzionalità offerte da MikroTik RouterOS, che lo rendono una soluzione completa e versatile per la gestione delle reti.

La gestione di tutti i dispositivi che eseguono MikroTik RouterOS può essere effettuata tramite web, SSH, Telnet e Winbox. Winbox è un software proprietario di MikroTik che, utilizzando la porta 8291 TCP, consente di amministrare tutti i dispositivi con un’interfaccia estremamente rapida e pratica. Potrebbe intimidire chi è abituato a router come Netgear o D-Link, noti per la loro interfaccia molto user-friendly. Tuttavia, con un po’ di pratica, è possibile apprezzare tutti i vantaggi che si celano dietro questa particolare interfaccia.

Tutto l’hardware MikroTik esegue il sistema operativo RouterOS. Nel 2002, MikroTik ha introdotto il marchio RouterBOARD, una mossa strategica che ha avviato la produzione interna di hardware. Questa decisione si è rivelata un grande successo, poiché MikroTik continua a piazzarsi come leader nel settore, offrendo hardware innovativo e all’avanguardia. La vasta gamma di prodotti MikroTik include switches, routers SOHO e rackmount, dispositivi IoT, LoRa®, BLE, sistemi wireless e CPE LTE/5G, garantendo una vasta scelta di soluzioni affidabili per soddisfare le esigenze di rete più complesse.

Gli switch MikroTik sono estremamente affidabili sia nei data center aziendali che nei centri di elaborazione dati, raggiungendo velocità di trasferimento fino a 40 Gbps tramite connettori QSFP. Questi switch si distinguono in CSS (Cloud Smart Switch) e CRS (Cloud Routed Switch). I CSS eseguono SwitchOS, mentre i CRS possono eseguire sia SwitchOS che RouterOS, offrendo la possibilità di eseguire una vasta gamma di funzioni aggiuntive oltre a quelle tipiche di uno switch.

Entrambi sviluppati da MikroTik, SwitchOS e RouterOS rappresentano due soluzioni software distintive per gestire dispositivi di rete. Disponibili su una vasta gamma di hardware, offrono una serie di funzionalità mirate a soddisfare esigenze specifiche dei vari contesti di utilizzo. Interessante notare che SwitchOS è progettato principalmente per dispositivi di switching MikroTik, garantendo prestazioni ottimizzate e controllo preciso del traffico di rete. Inoltre, SwitchOS spesso consente di gestire tutte le funzionalità necessarie, riducendo così i costi complessivi e semplificando la gestione della rete. D’altro canto, RouterOS offre un approccio più versatile, fungendo da sistema operativo completo per una vasta gamma di dispositivi MikroTik, inclusi router, firewall, access point wireless e altro ancora. La sua flessibilità lo rende adatto a una varietà di applicazioni, ma potrebbe richiedere un investimento aggiuntivo in termini di risorse e competenze per sfruttare appieno le sue funzionalità. Ora, vediamo più nel dettaglio le caratteristiche e le differenze tra SwitchOS e RouterOS:

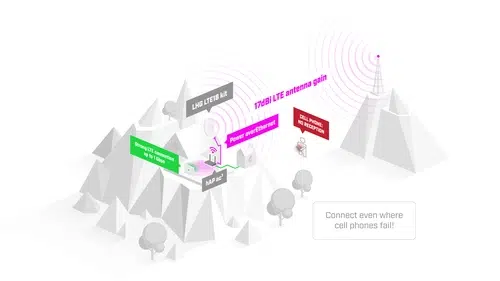

Sono un appassionato sostenitore della gamma LTE di MikroTik, che considero estremamente innovativa, completa ed affidabile, sia per i dispositivi da interno che per quelli da esterno.

Le antenne esterne con router integrato ATL LTE18 kit e LHG LTE18 kit sono incredibilmente potenti, consentendo di raggiungere velocità elevate anche nelle aree rurali e garantendo una connettività di backup affidabile, soprattutto in contesti dove le connessioni fisse wireless sono instabili o saturate. Entrambe le CPE montano un modulo LTE Cat 18 che promette velocità di download fino a 1100 Mbps (1,2 Gbps) e velocità di upload di 150 Mbps. Dalle nostre esperienze sul campo, possiamo confermare che, entro distanze di 10 km dalle stazioni base degli operatori, è possibile raggiungere velocità simmetriche di 150 Mbps, salvo disponibilità di banda. Inoltre, su qualsiasi connettività LTE, siamo in grado di fornire un IP statico, rendendole un’alternativa efficace ad altri tipi di connettività.

Nella gamma da interno, i prodotti di punta come il MikroTik Chateau LTE18 AX e il Chateau 5G AX offrono prestazioni eccezionali grazie ai moduli LTE 18 e 5G integrati. Le antenne per il segnale cellulare sono integrate nei dispositivi e, aprendo lo sportellino sul retro, è possibile esporre i connettori SMA maschio per collegare eventuali antenne aggiuntive, anche esterne come le MikroTik mANT LTE 5o.

MikroTik RoMON, acronimo di Router Management Overlay Network, rappresenta una risorsa cruciale per semplificare e ottimizzare la gestione remota delle reti. Questa potente funzionalità consente agli amministratori di rete di monitorare e controllare dispositivi MikroTik all’interno di una rete attraverso un overlay network separato, garantendo una comunicazione affidabile e sicura anche su lunghe distanze e reti complesse. RoMON opera interamente nel Layer 2, permettendo l’accesso a qualsiasi dispositivo collegato in rete, anche senza indirizzi IP assegnati, attraverso un altro dispositivo MikroTik, come ad esempio un router accessibile tramite VPN. Questo approccio offre una gestione centralizzata dei dispositivi, facilitando gli aggiornamenti, il monitoraggio delle prestazioni e la risoluzione dei problemi da remoto. Grazie a RoMON, è possibile semplificare le operazioni di gestione di rete, migliorare la reattività e ridurre i tempi di inattività, garantendo una rete più affidabile e performante complessivamente.

MikroTik offre una soluzione completa per l’integrazione di Voice over IP (VoIP) nelle reti, consentendo agli utenti di sfruttare appieno i vantaggi delle comunicazioni basate su IP. Con le funzionalità avanzate di routing e switching di RouterOS e l’ampia gamma di dispositivi hardware di MikroTik, è possibile sfruttare a pieno i vantaggi del VoIP in sicurezza.

Utilizzando RouterOS, è possibile configurare e ottimizzare la rete per garantire la priorità del traffico VoIP, assicurando una qualità delle chiamate ottimale anche in situazioni di carico di rete elevato. Inoltre, è possibile implementare strategie di gestione delle code per garantire che il traffico VoIP abbia la precedenza nelle code di elaborazione, assicurando una comunicazione fluida e senza ritardi.

Per consentire l’utilizzo del VoIP da remoto in modo sicuro, MikroTik offre funzionalità VPN avanzate. Utilizzando le VPN di MikroTik, è possibile creare tunnel sicuri attraverso Internet per collegare sedi remote o utenti mobili alla rete aziendale. Questo consente agli utenti di accedere alle risorse VoIP aziendali in modo sicuro e affidabile, ovunque si trovino, garantendo al contempo la privacy e la sicurezza delle comunicazioni.

MikroTik RouterOS si distingue per la sua straordinaria flessibilità, facendolo diventare velocemente il preferito tra i tecnici di sistema che ne scoprono le potenzialità. Se la curiosità ti spinge e non possiedi ancora una routerboard, ti consiglio vivamente di scaricare l’immagine di RouterOS per le macchine virtuali o considerare l’acquisto di una MikroTik hEX. Questo potrebbe essere un ottimo punto di partenza per immergersi nell’affascinante ecosistema MikroTik e scoprire personalmente cosa rende questo sistema così apprezzato dalla comunità IT.

Via San Defendente 3, 13864 Crevacuore (BI) - Italia

+39 015.8853347

info@tesseractechnologies.com

Lunedì - Venerdì: dalle 9.00 alle 12.00 e dalle 14.00 alle 17.00

Sviluppato con 💪 da Silver srl IT02583190026 - Tutti i diritti sono riservati.